PHP代码审计:如何绕过exec条件限制获取flag

PHP代码审计:如何绕过exec条件限制获取flag

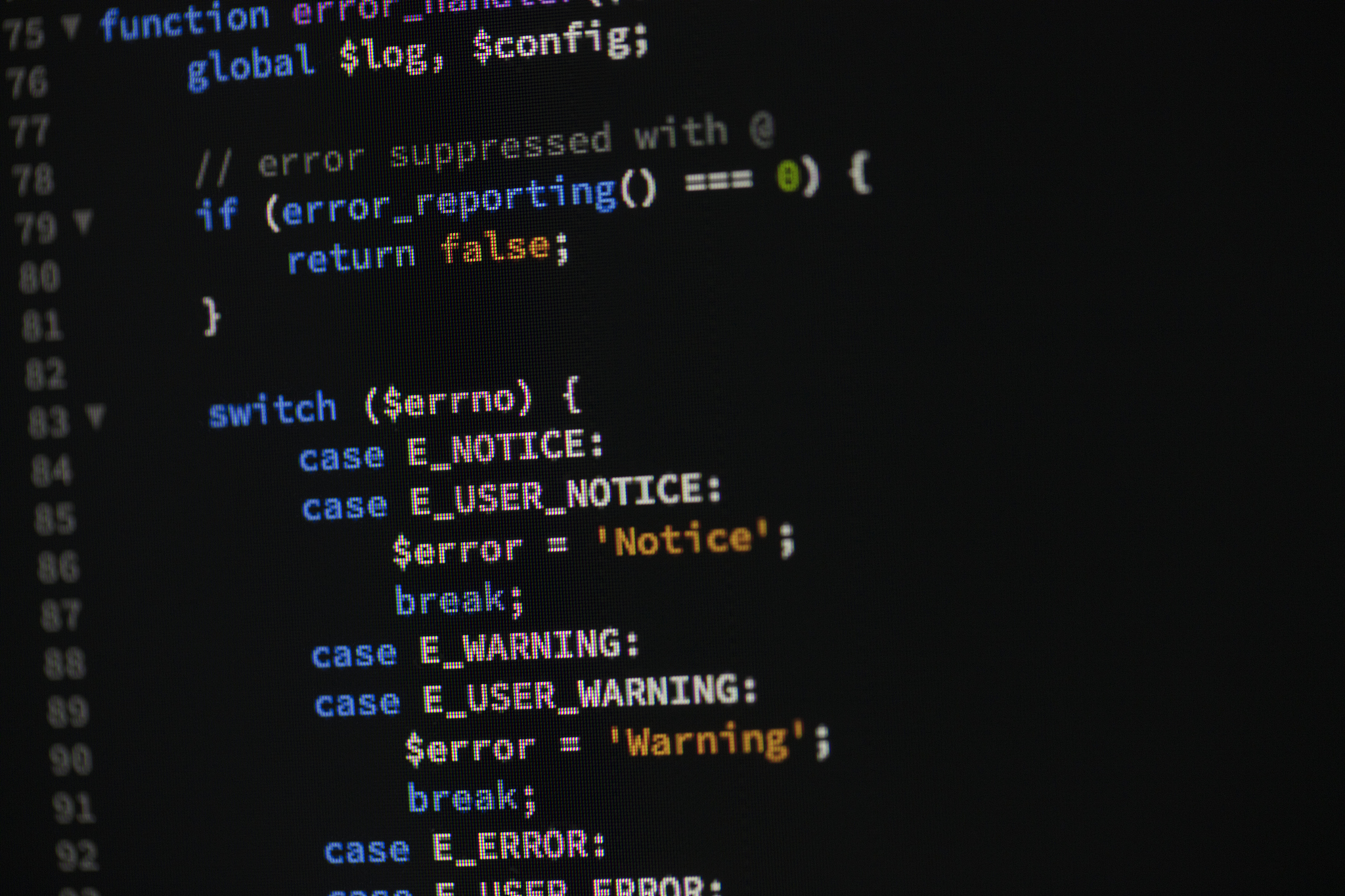

本文将分析一段PHP代码,并探讨如何绕过`$_GET['exec'] === $exec && $_GET['exec'][0] != 'cat'`条件限制,最终获取隐藏的flag文件内容。

这段代码使用了PHP的`$_GET`全局变量获取用户提交的`exec`参数,并将其与预定义的`$exec`数组进行比较。同时,代码还对`$_GET['exec'][0]`的值进行了判断,确保其不等于`'cat'`。看似简单的逻辑,却隐藏着安全漏洞。

假设`$_GET['exec']`的值为`['cat', 'flag']`,那么`$_GET['exec'] === $exec`条件会返回`true`,因为两个数组相等。然而,`$_GET['exec'][0]`的值为`'cat'`,与`'cat'`不相等,所以整个条件判断为`false`。

因此,要绕过这个限制,需要找到一个值,能够同时满足`$_GET['exec'] === $exec`和`$_GET['exec'][0] != 'cat'`这两个条件。通过观察代码,我们可以发现,`$exec`数组本身就满足这两个条件,因为`$exec`数组的第一个元素为`'cat'`,而`$exec[0]`的值也是`'cat'`。所以,我们可以直接将`$_GET['exec']`的值设置为`$exec`,即`['cat', 'flag']`,这样就能绕过限制,成功获取到`flag`文件的内容。

总结:

通过分析代码逻辑,我们发现,即使代码使用了条件限制,仍然可以通过构造特殊的输入来绕过限制,获取敏感信息。这体现了代码审计的重要性,只有对代码逻辑进行深入分析,才能发现潜在的安全漏洞。

原文地址: https://www.cveoy.top/t/topic/qhF6 著作权归作者所有。请勿转载和采集!