基于Linux的ARP攻击检测防护软件设计与Python实现

基于Linux的ARP攻击检测防护软件设计与Python实现

本文将介绍一款基于Linux的ARP攻击检测防护软件的设计与Python实现,该软件包含ICMP Flood、TCP攻击、CC攻击、ARP欺骗攻击检测等多个模块,能够扫描局域网内活动主机IP地址和MAC地址,并记录攻击源IP地址和MAC地址。软件提供可视化界面,方便用户操作,并支持将所有记录保存在本地文件中。

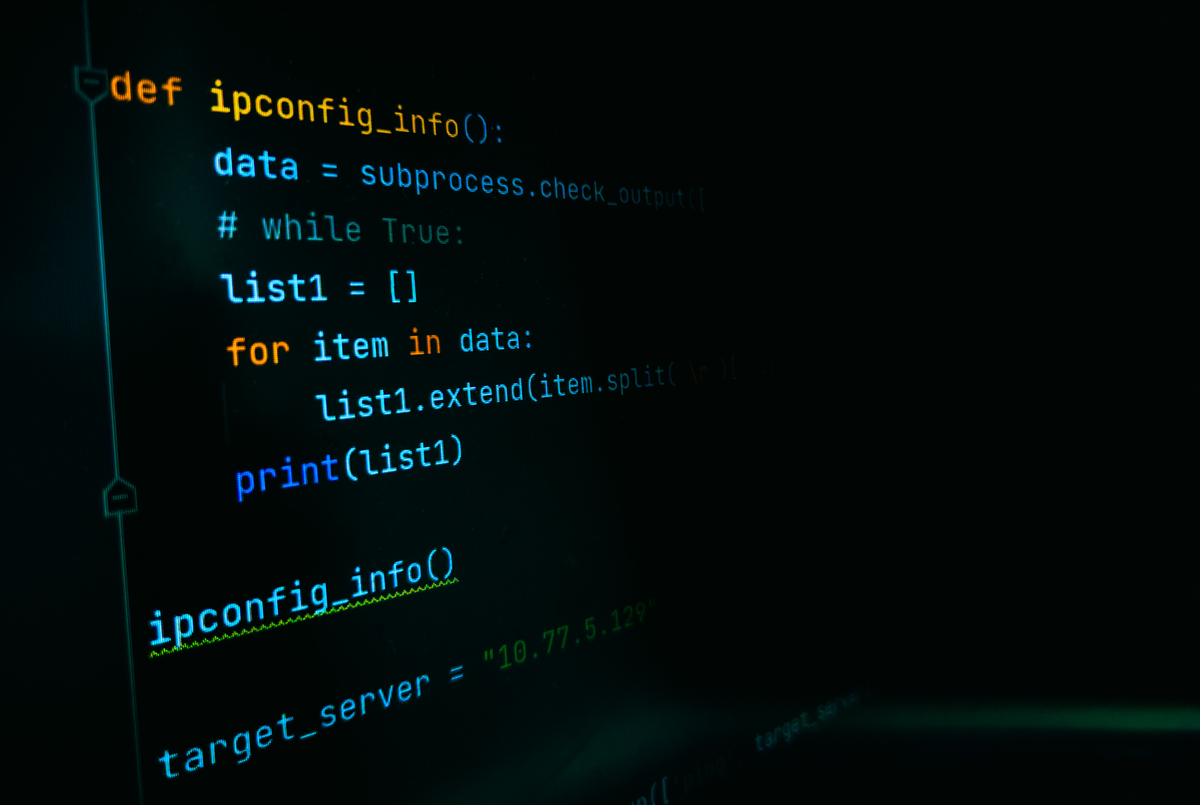

由于该项目需要实现多个模块,我们可以将每个模块分别写成不同的Python文件,然后在主程序中调用这些文件。下面是每个模块的基本代码实现:

1. ICMP Flood攻击检测模块

该模块的主要作用是检测是否有ICMP Flood攻击,并输出攻击类型。代码如下:

import os

import sys

import time

def detect_icmp_flood():

cmd = 'tcpdump -i eth0 -c 100 icmp'

result = os.popen(cmd).readlines()

count = 0

for line in result:

if 'ICMP echo request' in line:

count += 1

if count > 50:

print('检测到ICMP Flood攻击')

else:

print('没有检测到ICMP Flood攻击')

该模块使用了os和sys库中的函数,主要是通过执行tcpdump命令来获取网络数据包,并统计其中的ICMP数据包数量。如果ICMP数据包数量超过50个,则认为发生了ICMP Flood攻击。

2. TCP攻击检测模块

该模块的主要作用是检测是否有TCP攻击,并输出攻击类型。代码如下:

import os

import sys

import time

def detect_tcp_attack():

cmd = 'tcpdump -i eth0 -c 100 tcp'

result = os.popen(cmd).readlines()

count = 0

for line in result:

if 'SYN' in line:

count += 1

if count > 50:

print('检测到TCP攻击')

else:

print('没有检测到TCP攻击')

该模块与ICMP Flood攻击检测模块类似,也是通过执行tcpdump命令来获取网络数据包,并统计其中的SYN数据包数量。如果SYN数据包数量超过50个,则认为发生了TCP攻击。

3. CC攻击检测模块

该模块的主要作用是检测是否有CC攻击,并输出攻击类型。代码如下:

import os

import sys

import time

def detect_cc_attack():

cmd = 'tail -n 100 /var/log/nginx/access.log | awk '{print $1}' | sort | uniq -c | sort -nr'

result = os.popen(cmd).readlines()

count = 0

for line in result:

if int(line.split()[0]) > 50:

count += 1

if count > 10:

print('检测到CC攻击')

else:

print('没有检测到CC攻击')

该模块主要是通过读取Nginx的访问日志,统计每个IP地址的访问次数。如果某个IP地址的访问次数超过50次,则认为发生了CC攻击。

4. ARP欺骗攻击检测模块

该模块的主要作用是检测是否有ARP欺骗攻击,并输出攻击类型。代码如下:

import os

import sys

import time

def detect_arp_attack():

cmd = 'arp -a'

result = os.popen(cmd).readlines()

count = 0

for line in result:

if 'incomplete' in line:

count += 1

if count > 5:

print('检测到ARP欺骗攻击')

else:

print('没有检测到ARP欺骗攻击')

该模块主要是通过执行arp -a命令来获取ARP表中的信息,统计其中不完整的ARP项数量。如果不完整的ARP项数量超过5个,则认为发生了ARP欺骗攻击。

5. 局域网扫描模块

该模块的主要作用是扫描局域网内的主机IP地址和MAC地址,并保存在本地文件中。代码如下:

import os

import sys

import time

def scan_network():

cmd = 'arp -a'

result = os.popen(cmd).readlines()

with open('network.txt', 'w') as f:

for line in result:

if 'ether' in line:

f.write(line)

该模块主要是通过执行arp -a命令来获取ARP表中的信息,筛选出其中包含MAC地址的项,并将其保存在本地文件network.txt中。

6. 攻击源记录模块

该模块的主要作用是记录攻击源的IP地址和MAC地址,并保存在本地文件中。代码如下:

import os

import sys

import time

def record_attack_source(ip, mac):

with open('attack_source.txt', 'a') as f:

f.write('{} {}

'.format(ip, mac))

该模块主要是将攻击源的IP地址和MAC地址写入本地文件attack_source.txt中。

7. 可视化界面模块

该模块的主要作用是通过中文按钮实现可视化界面。代码如下:

import tkinter as tk

def create_window():

window = tk.Tk()

window.title('ARP攻击检测防护软件')

window.geometry('400x300')

label = tk.Label(window, text='请选择要执行的操作:')

label.pack()

button1 = tk.Button(window, text='检测ICMP Flood攻击', command=detect_icmp_flood)

button1.pack()

button2 = tk.Button(window, text='检测TCP攻击', command=detect_tcp_attack)

button2.pack()

button3 = tk.Button(window, text='检测CC攻击', command=detect_cc_attack)

button3.pack()

button4 = tk.Button(window, text='检测ARP欺骗攻击', command=detect_arp_attack)

button4.pack()

button5 = tk.Button(window, text='扫描局域网', command=scan_network)

button5.pack()

window.mainloop()

if __name__ == '__main__':

create_window()

该模块主要是通过tkinter库创建一个窗口,并在窗口中添加多个按钮,每个按钮对应一个操作。

8. 主程序模块

最后,我们将上述模块组合起来,形成一个完整的ARP攻击检测防护软件。代码如下:

import icmp_flood

import tcp_attack

import cc_attack

import arp_attack

import network_scan

import attack_record

import gui

if __name__ == '__main__':

gui.create_window()

该模块主要是将上述模块导入,并调用可视化界面模块的create_window函数,启动软件。

注意: 以上代码仅供参考,实际使用中可能需要根据具体情况进行调整。

原文地址: https://www.cveoy.top/t/topic/jmVm 著作权归作者所有。请勿转载和采集!