kubernetes中如何创建一个kubeconfig配置文件其中用户对应的权限可以使用rbac进行限制请清晰解释完整的创建过程

要创建一个kubeconfig配置文件,并使用RBAC限制用户的权限,可以按照以下步骤进行操作:

- 创建一个服务账号和对应的角色:首先,使用kubectl创建一个服务账号,并为该服务账号创建一个角色。例如,可以使用以下命令创建一个名为

test-service-account的服务账号和一个名为test-role的角色:

kubectl create serviceaccount test-service-account

kubectl create role test-role --verb=get,list,create --resource=pods

- 创建一个角色绑定:接下来,创建一个角色绑定,将服务账号与角色进行关联。例如,可以使用以下命令创建一个名为

test-role-binding的角色绑定,并将test-role角色绑定到test-service-account服务账号上:

kubectl create rolebinding test-role-binding --role=test-role --serviceaccount=default:test-service-account

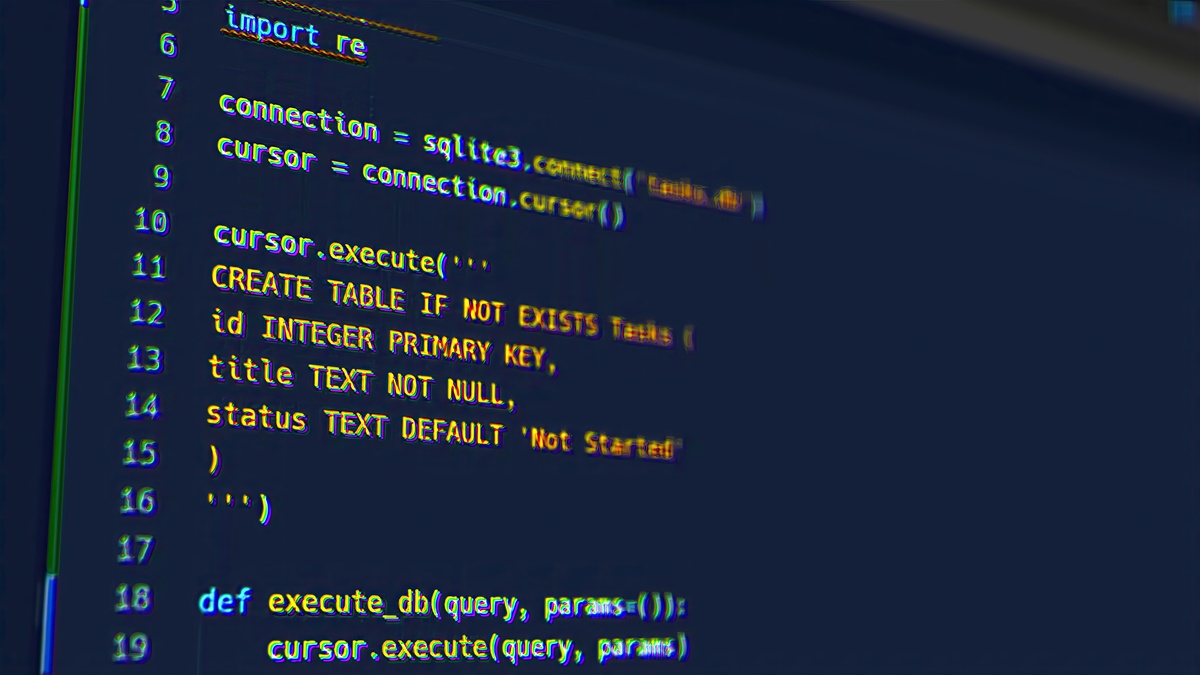

- 生成kubeconfig文件:使用以下命令生成kubeconfig配置文件:

kubectl config set-credentials test-user --token=$(kubectl get secrets -o=jsonpath='{.items[0].data.token}' $(kubectl get secrets | grep test-service-account-token | awk '{print $1}'))

kubectl config set-context test-context --cluster=$(kubectl config view -o=jsonpath='{.clusters[0].name}') --user=test-user

kubectl config use-context test-context

这将生成一个名为kubeconfig的配置文件,其中包含了与test-user关联的凭据。

- 限制用户权限:要使用RBAC限制用户的权限,可以在角色定义中指定用户可以执行的操作和访问的资源。在上述步骤2中创建的

test-role角色中,我们使用--verb=get,list,create参数指定了允许的操作,使用--resource=pods参数指定了允许访问的资源类型为pods。

这样,当使用生成的kubeconfig文件进行身份验证和访问时,用户将受到RBAC角色的限制,只能执行指定的操作和访问指定的资源

原文地址: https://www.cveoy.top/t/topic/iv84 著作权归作者所有。请勿转载和采集!