全面的Rootkit检测Tyton怎么使用给出例子

Tyton是一种全面的Rootkit检测工具,可以用于检测系统中隐藏的恶意软件和Rootkit。以下是使用Tyton进行Rootkit检测的示例:

-

下载Tyton:首先,您需要从Tyton的官方网站(https://github.com/tyton/tyton)下载Tyton的源代码。

-

安装依赖项:Tyton依赖于一些其他软件包,例如libpcap和libnetfilter_queue。您需要先安装这些依赖项,以便在编译和运行Tyton时能够正常工作。

-

编译Tyton:在下载源代码后,使用适合您的操作系统的编译工具编译Tyton。例如,在Linux上,您可以使用gcc编译器来编译Tyton。

-

运行Tyton:编译完成后,您可以在命令行中运行Tyton。以下是一个示例命令:

./tyton -i eth0 -r rules.txt在上面的命令中,

-i选项指定要监控的网络接口(例如eth0),而-r选项指定包含检测规则的文本文件。 -

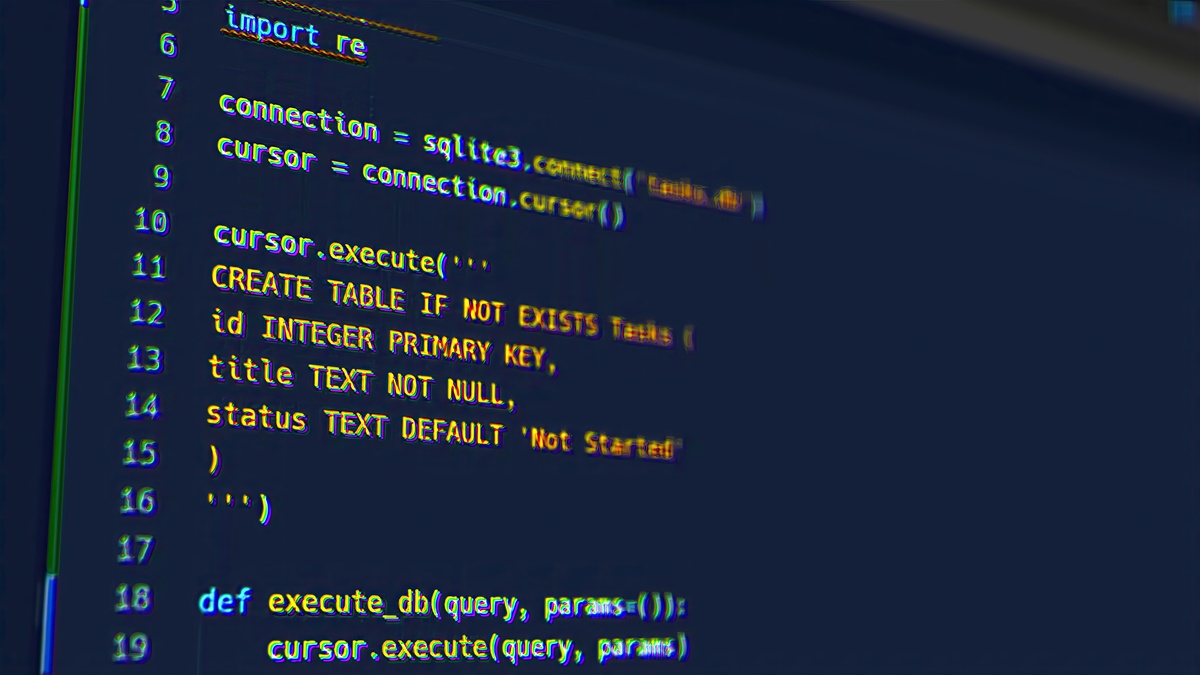

创建检测规则:您需要创建一个文本文件,其中包含Tyton将用于检测Rootkit的规则。每个规则都包括一个描述和一个正则表达式。以下是一个示例规则文件:

[Suspicious module loading] regex: \/lib\/(lib|64)\/ [Suspicious process hiding] regex: \/proc\/[0-9]+\/exe上面的规则将检测系统中是否存在隐藏的恶意软件模块和隐藏的进程。

-

分析结果:Tyton将分析系统中的网络流量和文件系统,并根据您提供的规则检测Rootkit。它将输出任何检测到的潜在Rootkit,并提供详细的报告。您可以根据报告中的信息采取进一步的措施来清除Rootkit。

请注意,Tyton是一个强大的Rootkit检测工具,但它可能会产生误报。因此,在采取任何进一步行动之前,建议进行额外的验证和分析。

原文地址: https://www.cveoy.top/t/topic/i5Ho 著作权归作者所有。请勿转载和采集!