shiro 反序列化漏洞

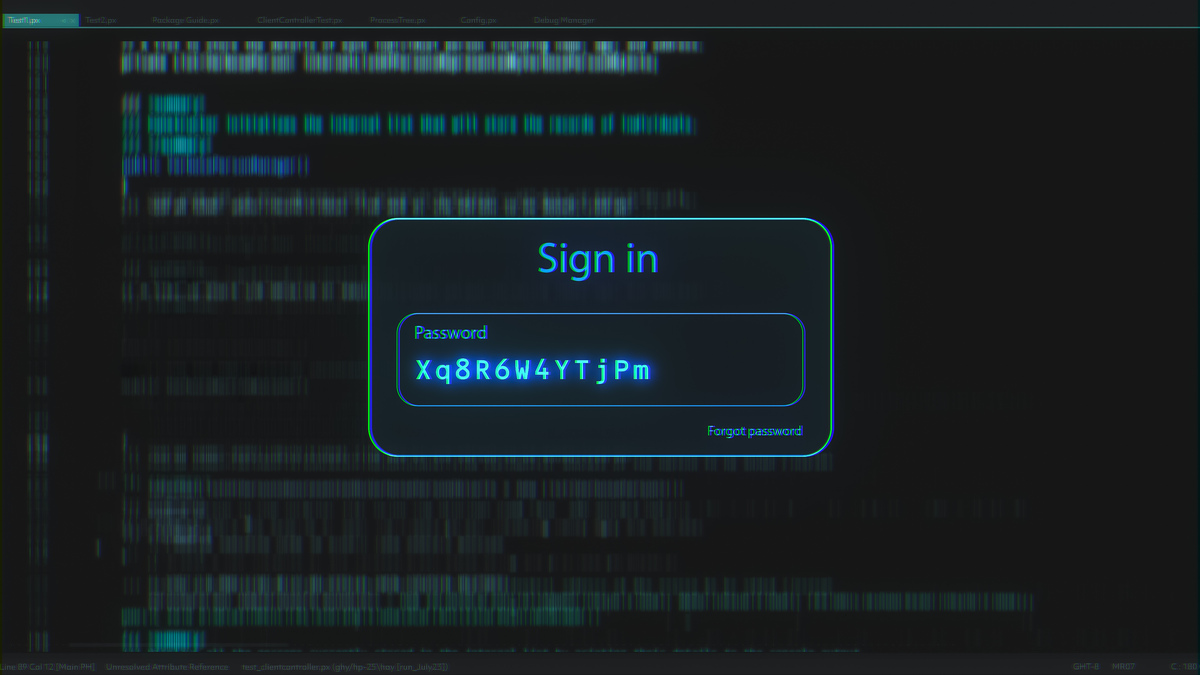

Shiro 反序列化漏洞是指攻击者利用 Apache Shiro 框架中的反序列化漏洞,通过构造恶意的序列化数据来执行远程代码,从而实现对受影响系统的攻击。

攻击者可以通过发送恶意请求或在受害者系统上运行恶意代码来触发该漏洞。一旦攻击成功,攻击者可以在受影响的系统上执行任意代码,包括读取、修改、删除敏感数据。

为了防止 Shiro 反序列化漏洞,建议采取以下措施:

-

及时更新 Shiro 框架版本,避免使用过旧的版本。

-

在反序列化之前,必须对输入数据进行严格的验证和过滤,以确保输入数据的完整性和合法性。

-

避免在应用程序中使用不受信任的序列化数据,尽量使用 JSON 或 XML 等格式代替 Java 序列化。

-

限制应用程序的访问权限,确保只有授权的用户可以访问敏感数据。

-

实施安全审计,记录所有敏感操作,以便在发生安全事件时进行调查和追踪。

总之,Shiro 反序列化漏洞是一种严重的安全漏洞,必须采取适当的措施来保护应用程序免受攻击。

原文地址: https://www.cveoy.top/t/topic/dqwK 著作权归作者所有。请勿转载和采集!